Тред от TAY (metamask) про ситуацию с ByBit и Safe

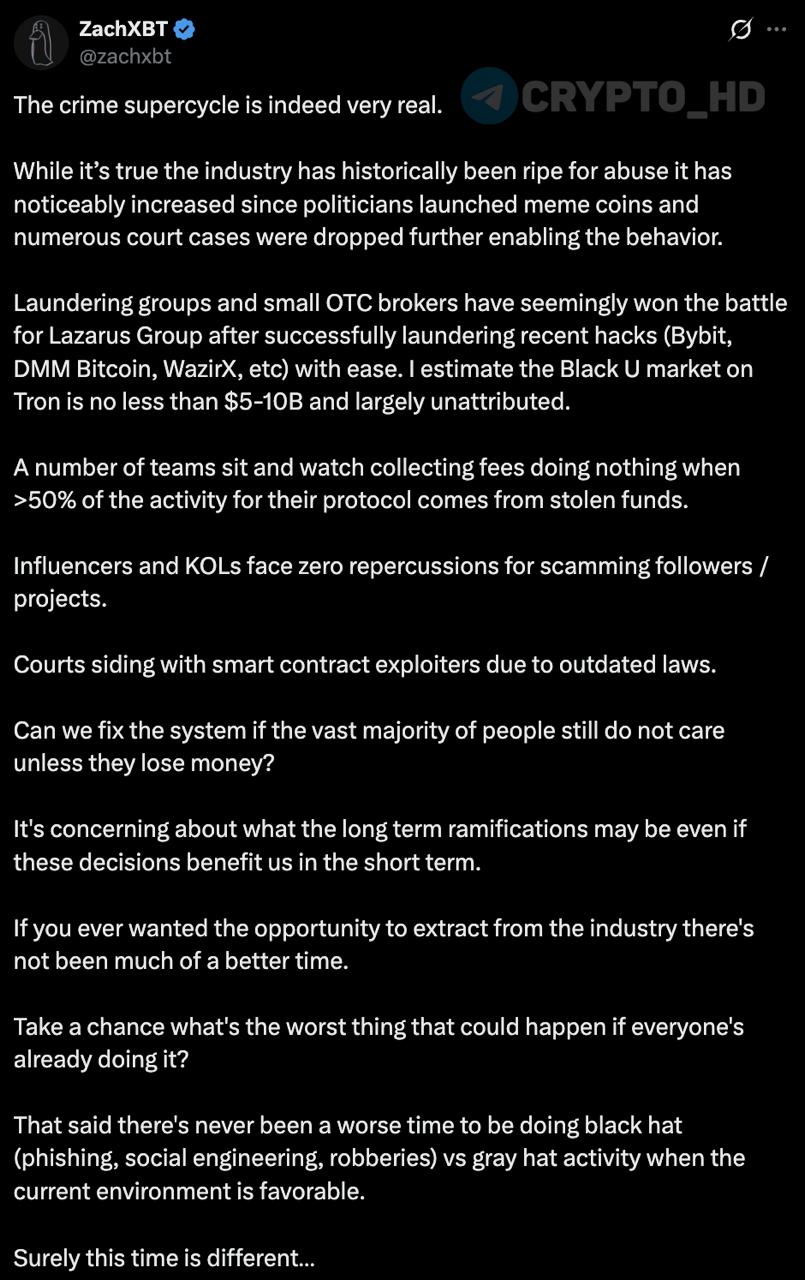

Есть множество людей, которые пытаются нажиться на этом взломе, продавая вам свои навороченные мультисиги, полу-кастодиальные решения, MPC и всё в таком духе.

Они заявляют, что смогли бы предотвратить этот взлом.

На самом деле эти продукты только УВЕЛИЧИВАЮТ поверхность атаки, а не уменьшают её.

Не верьте их лжи.

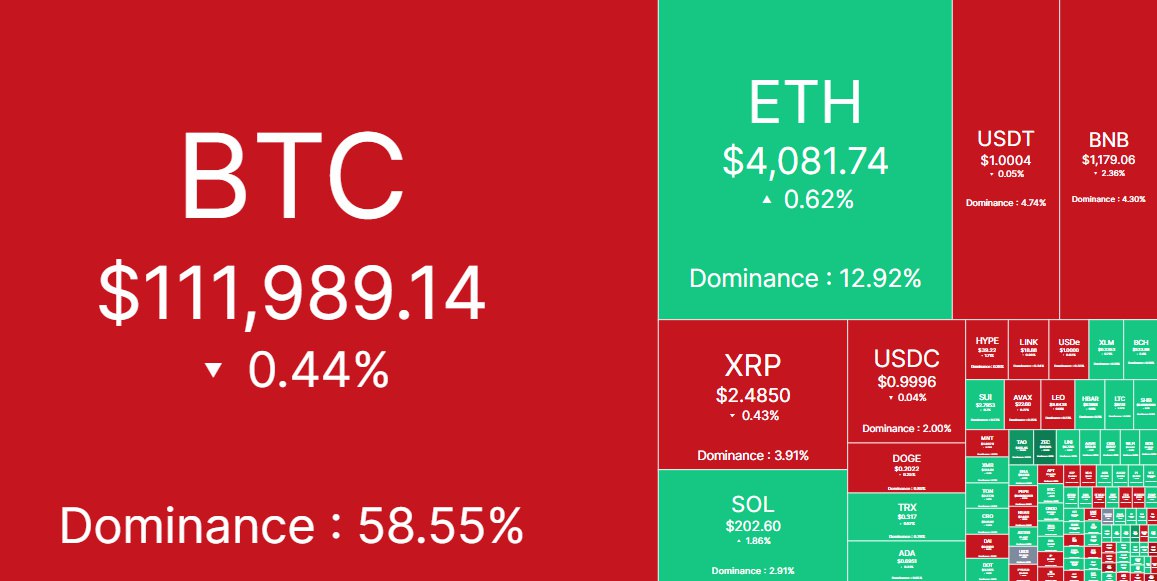

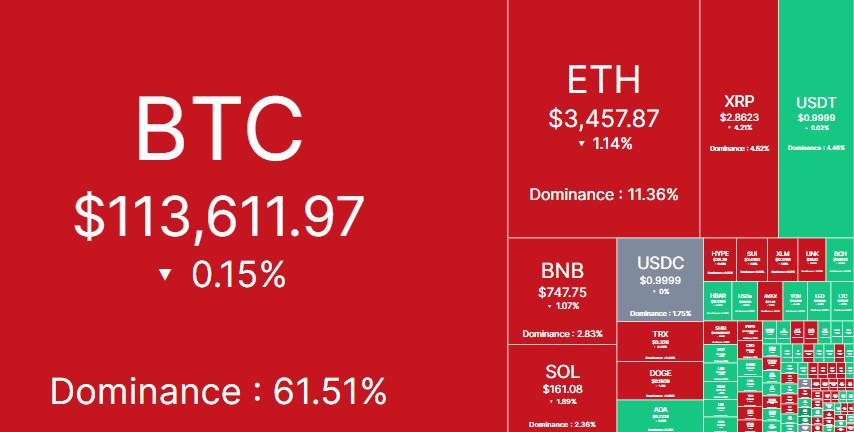

DMM Bitcoin был взломан на 305 миллионов долларов в мае 2024 года.

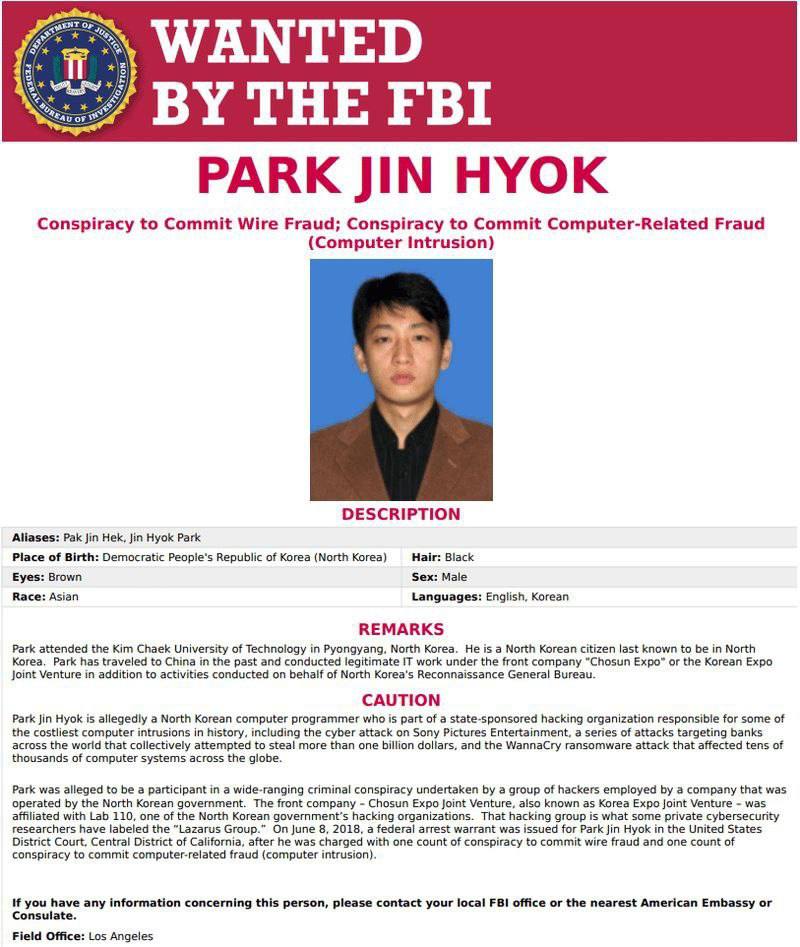

КНДР не взламывала сотрудника DMM Bitcoin.

Они взломали сотрудника Ginco — «сверхбезопасного корпоративного решения для подписания транзакций».

https://www.fbi.gov/news/press-releases/fbi-dc3-and-npa-identification-of-north-korean-cyber-actors-tracked-as-tradertraitor-responsible-for-theft-of-308-million-from-bitcoindmmcom

WazirX был взломан на 230 миллионов долларов в июле 2024 года.

Возможно, КНДР взломала сотрудников WazirX.

Возможно, КНДР взломала сотрудника(ов) Liminal Custody.

Мы никогда не узнаем правду, потому что обе организации продолжают обвинять друг друга вместо того, чтобы найти корневую причину.

Liminal рекламирует себя как «лучшее в своём классе MPC и мультисиг-решение» с «кастомными файрволами для транзакций».

Однако, независимо от того, кто именно был взломан, «файрвол» Liminal не проверил транзакцию, которую КНДР использовала, чтобы завладеть сейфом WazirX. Они её подписали. И отправили в сеть.

https://www.liminalcustody.com/blog/update-on-wazirx-incident/

В этой сфере НЕТ ни одной организации, которая относилась бы к безопасности настолько серьёзно, чтобы противостоять целеустремлённому и мотивированному противнику вроде Lazarus.

Рентабельность (ROI) этих взломов слишком высока.

А наша индустрия придаёт слишком много значения «навороченным технологиям» и слишком мало — операционной безопасности.

Пока это не изменится, каждый новый уровень «защиты», который вы добавляете, — это очередная точка входа, которую злоумышленники могут (и будут) использовать, чтобы украсть деньги ваших пользователей.

Вместо того чтобы искать очередной навороченный продукт, который не защитит вас, нанимайте человека, обладающего опытом в защите распределённых (remote-first) организаций.

Сделайте так, чтобы его основная задача заключалась в выявлении рисков, специфичных для ваших сотрудников, процессов и систем.

Сделайте это его работой — устранять эти риски.

Предоставьте ему все необходимые ресурсы.

Вот так и можно защитить себя от такого противника.