💵 10 строк кода обошлись $1,4 млрд

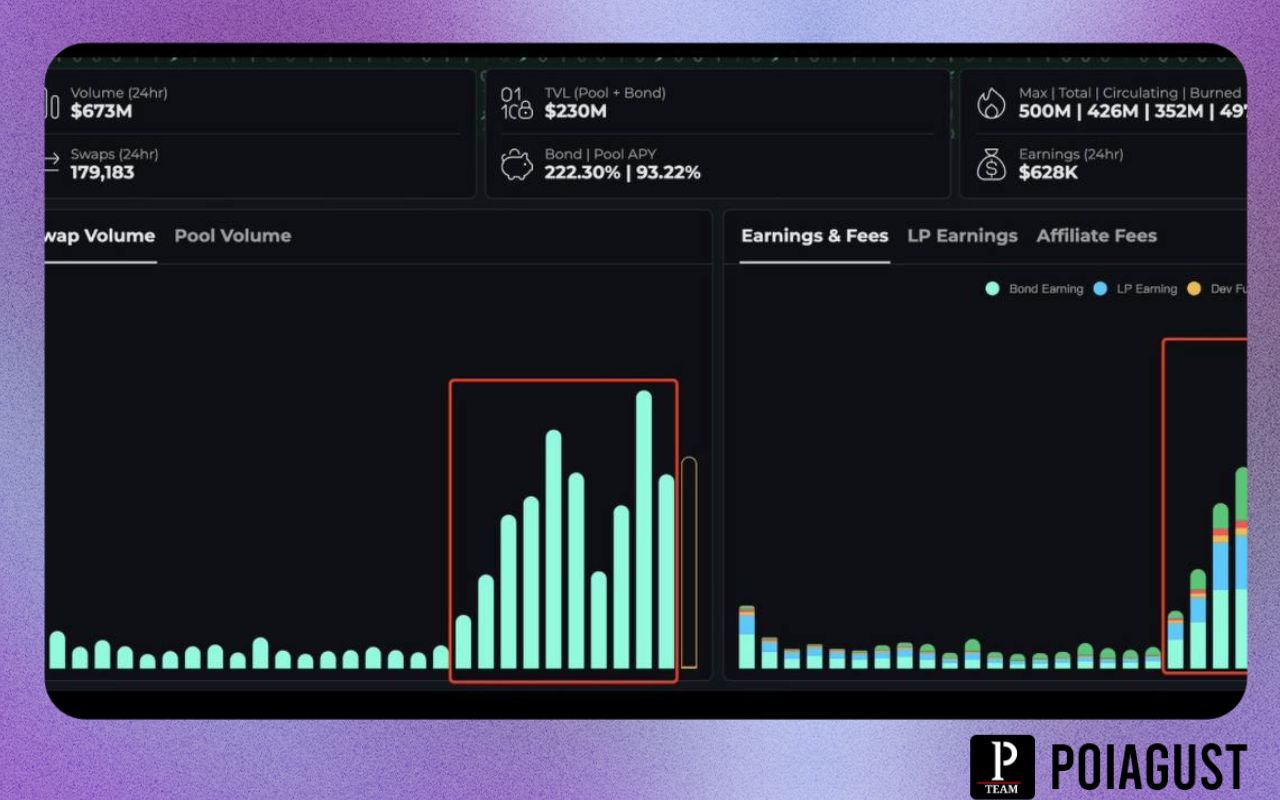

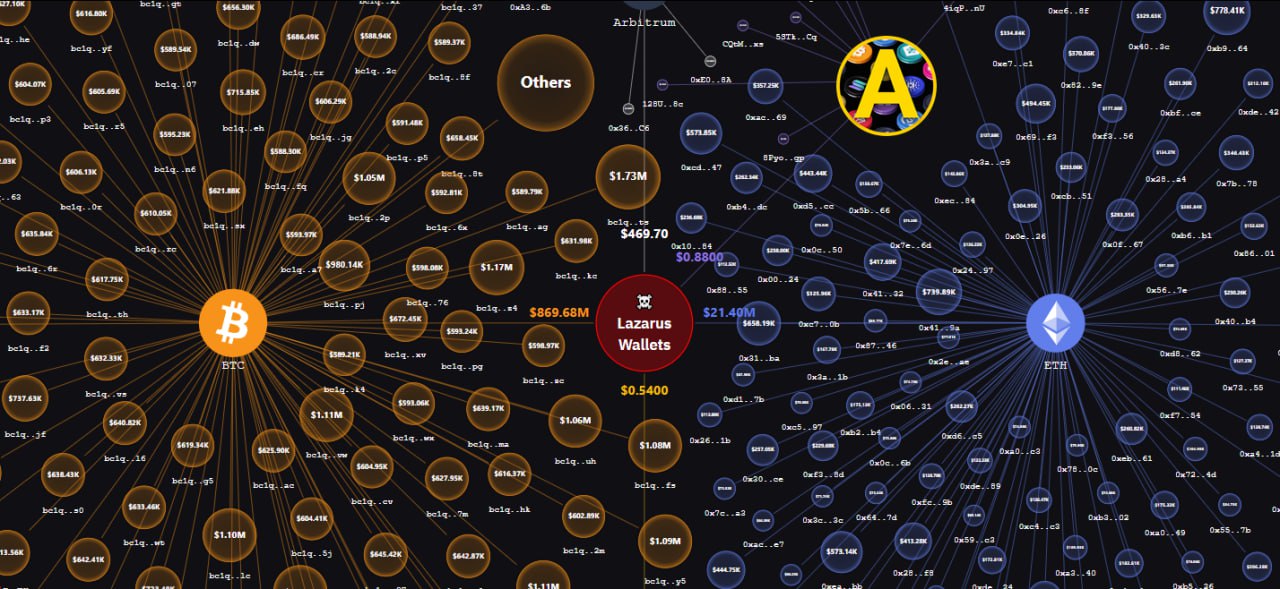

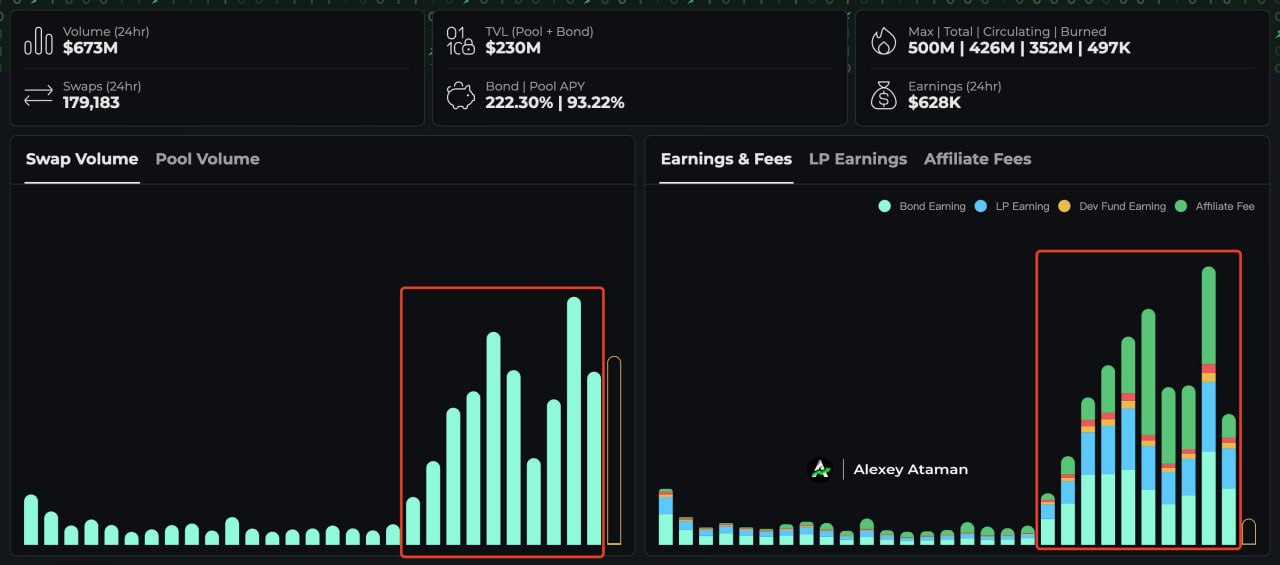

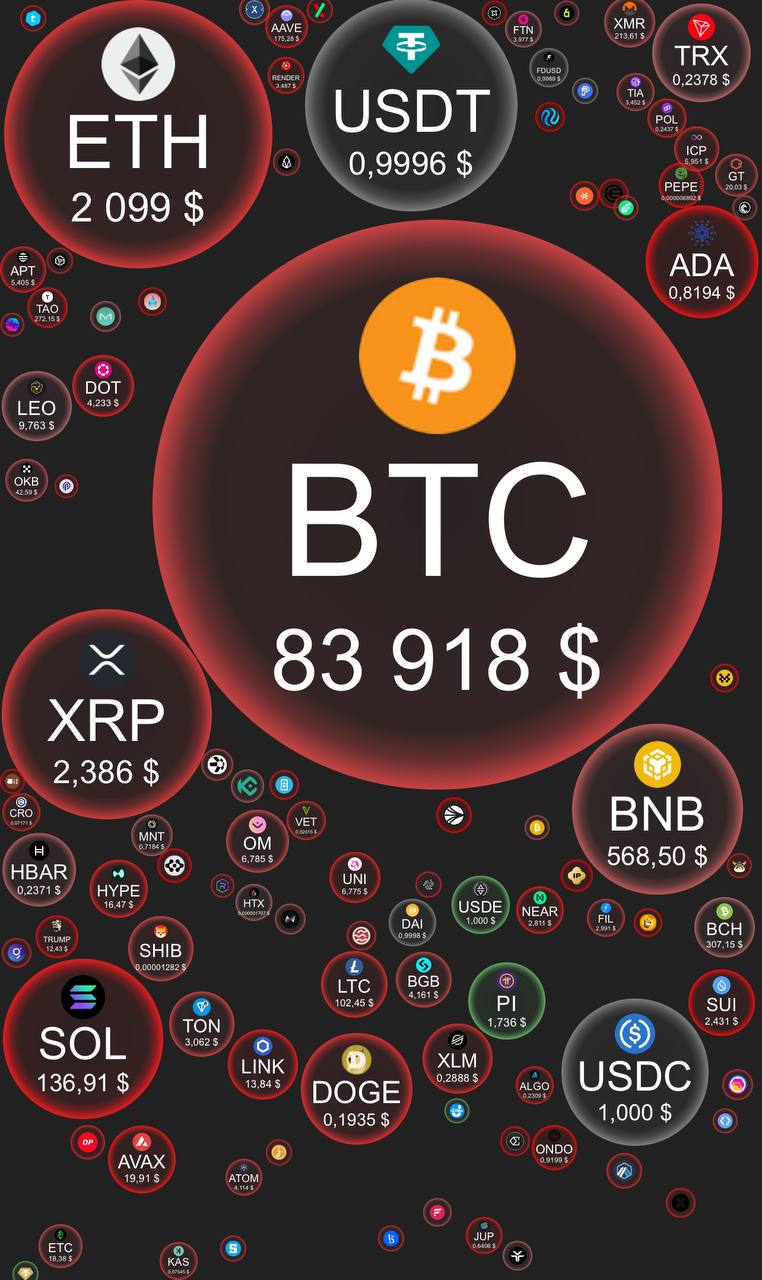

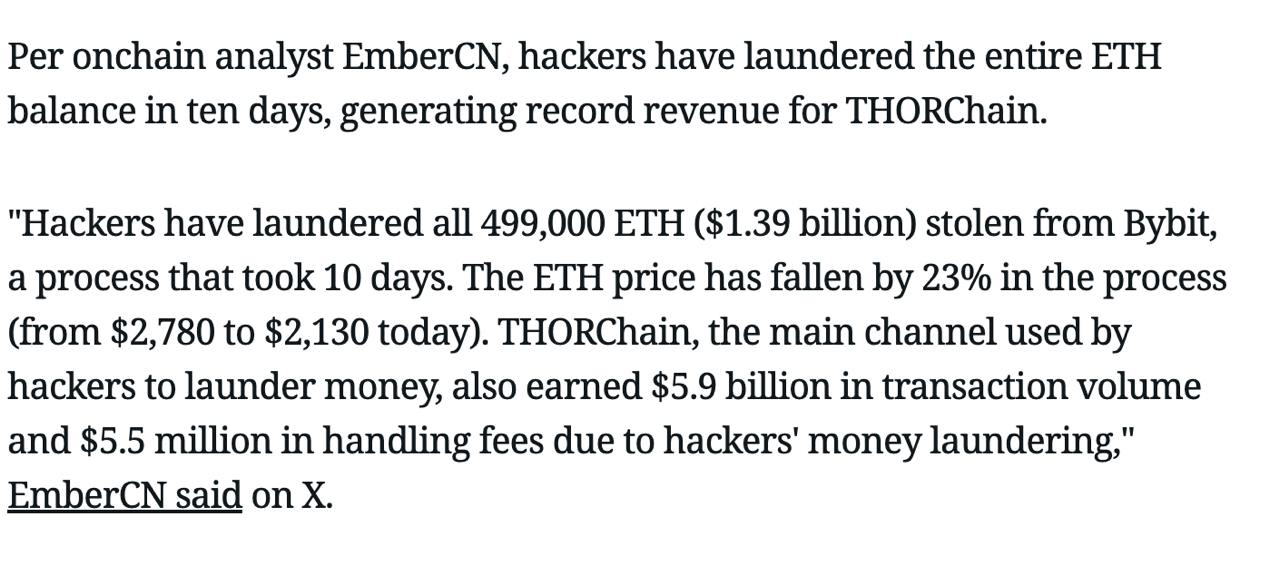

Вчера группировка, вынесшая 499k ETH с Bybit, отмыла все похищенные средства. Основная часть была проведена через THORChain, который работает по принципу Monero.

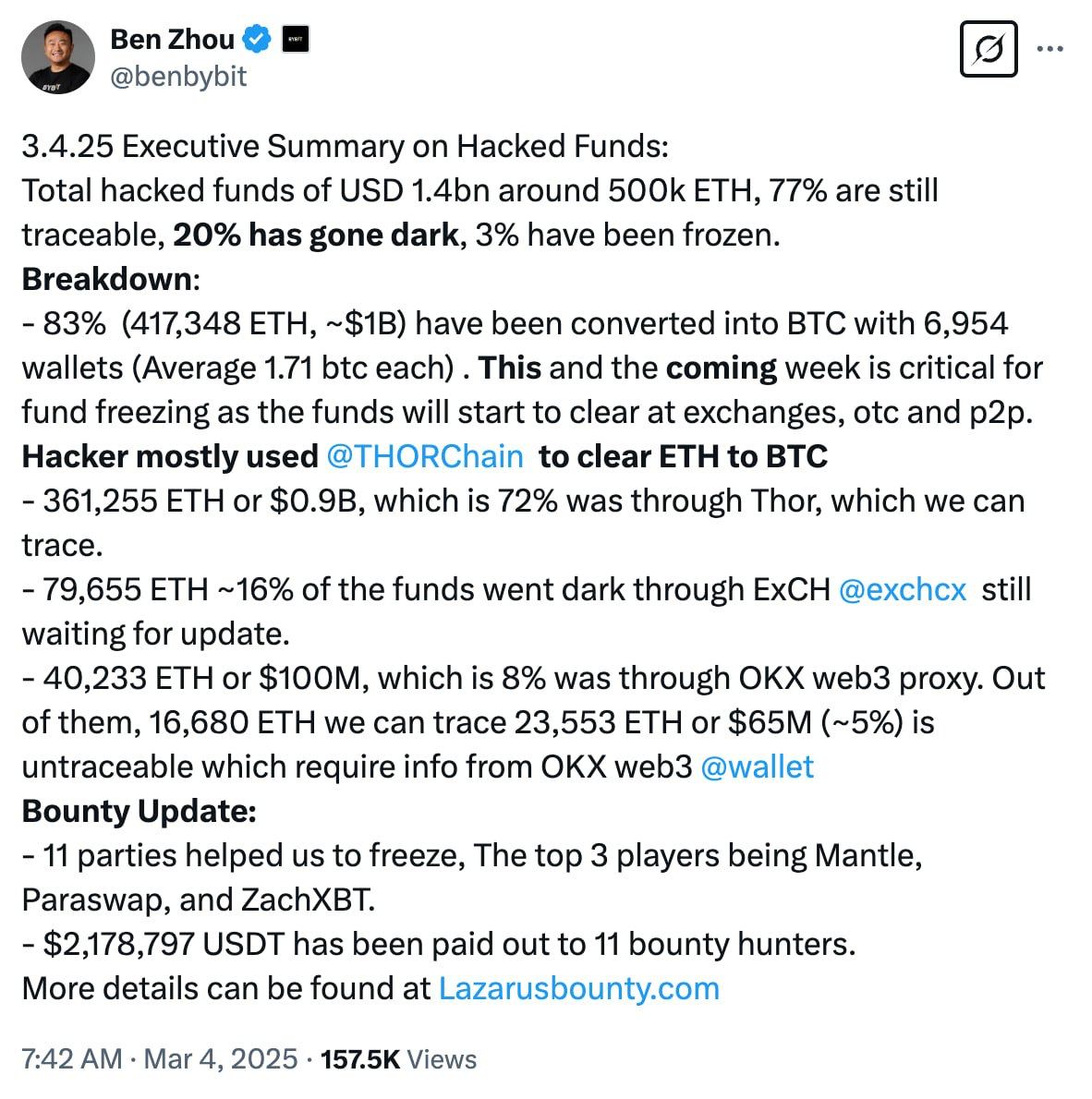

В ответ на это фаундер Bybit заявил, что 77% украденных средств отслеживаются его командой, но оставшиеся 23%, к сожалению, были потеряны.

Ранее мы уже

разбирали, как хакеры отмывают украденное, но как они находят те самые уязвимости для организации взлома?

🔤 В блокчейне есть ряд дверей, через которые хакер может в него проникнуть. Среди самых популярных можно выделить:

1️⃣ Уязвимости в смарт-контрактах

Reentrancy (реентрантность) — одна из самых опасных уязвимостей, которая дает возможность злоумышленнику многократно вызывать функцию контракта до того, как она завершит выполнение.

Это позволяет несколько раз вывести средства до того, как контракт обновит свой баланс.

2️⃣ Уязвимости в оракулах

Оракулы передают смарт-контрактам данные о внешнем мире. При их уязвимости злоумышленники могут манипулировать этими данными, что позволяет:

• Осуществлять ценовые манипуляции — подделывать данные о стоимости активов, вызывая резкие колебания цены и проводя выгодные для себя сделки (атаки на DeFi-протоколы, такие как Flash Loan Exploit).

• Инициировать ложные выплаты — смарт-контракт, полагаясь на поддельные данные, может выполнить несанкционированные транзакции или распределение средств.

3️⃣ Уязвимости в сторонних библиотеках

Некоторые проекты используют открытые библиотеки и фреймворки для упрощения разработки.

Хакеры могут исследовать библиотеки с открытым исходным кодом и использовать их устаревшие версии, в которых еще не были устранены какие-либо баги.

Разновидностей огромное количество. Это лишь малая часть того, через что хакеры могут проникнуть в систему.

💸 Как хакеры добрались до кошелка ByBit?

Есть такая технология как Multisig-кошелек (например, Safe Wallet). Их суть — это двух-, трех- и более факторная аутентификация через другие устройства.

Для понимания: это если бы вы переводили деньги через Сбербанк, и для совершения транзакции вам нужно было бы подтверждение от нескольких других человек.

Хакеры воспользовались именно взломом через мультисиг-кошелек.

🔎 Они идентифицировали всех лиц, подписывающих транзакции, получили доступ к их устройствам и закинули на них вирус, который подменял фронт-энд интерфейс.

Проще говоря, вы хотите отправить деньги "Вите", нажимаете на его контакт в банкинге и подтверждаете перевод, но средства уходят на счет хакера.

При этом все участники мультиподписи подтверждают транзакцию, не подозревая о подмене.

📥 Самое странное, что Bybit в этой ситуации не использовал фаерволы — это системы сетевой безопасности, которые фильтруют входящий и исходящий трафик.

Также удивительно, что у них не было дополнительной проверки адресата, несмотря на то, что это крайне простая функция, состоящая всего из 10 строк кода.

❕ Большинство из вас уже знают базовые правила безопасности, но лишь меньшинство их соблюдает. А мы с вами уже знаем, что на финансовых рынках побеждает именно меньшинство... 🔥

#ПользаОтБанана

🍌

Наши проекты🟠

Чат