Майнер с обходом блокировок для Monero, походу для тех майнеров у которых проблема с впном… ссылка на оригинал тут

Но чтобы на нее зайти нужен впн 😂. Далее перевел Яндекс переводчиком

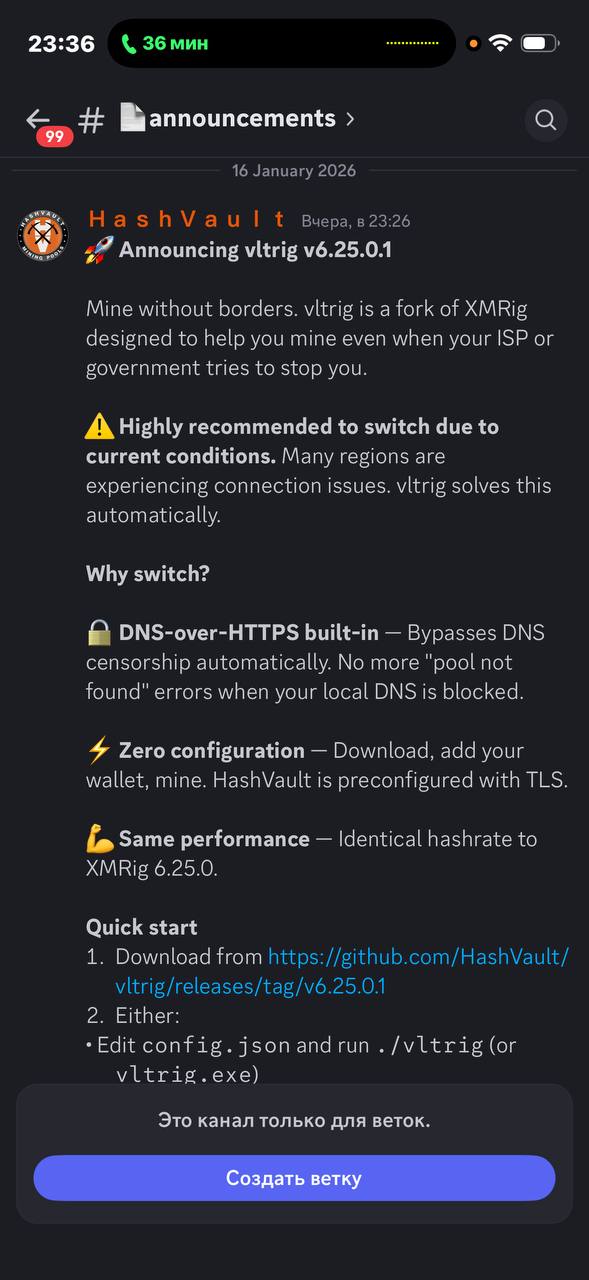

🚀 Анонс vltrig версии 6.25.0.1

Майнить без границ. vltrig - это ответвление XMRig, разработанное для того, чтобы помочь вам майнить, даже если ваш интернет-провайдер или правительство пытаются вас остановить.

⚠️ Настоятельно рекомендуется переключиться в связи с текущими условиями. Во многих регионах возникают проблемы с подключением. vltrig решает это автоматически.

🔒 Встроенная функция DNS-over-HTTPS - Автоматически обходит цензуру DNS. Больше никаких ошибок "пул не найден" при блокировке вашего локального DNS.

⚡ Нулевая настройка — Загрузите, добавьте свой кошелек, мой. HashVault предварительно настроен с помощью TLS.

💪сылка на оригинал тут

Но чтобы — хэшрейт идентичен XMRig 6.25.0.

Быстрый запуск

1. Загрузите с <https://github.com/HashVault/vltrig/releases/tag/v6.25.0.1">https://github.com/HashVault/vltrig/releases/tag/v6.25.0.1>

2. Либо:

• Отредактируйтеигинал тут

Но и запустите ./vltrig (или `vltrig.exe`)

• Отредактируйте run.sh (или `run.cmd`) и запустите его

Загрузки

• Linux x64: <https://github.com/HashVault/vltrig/releases/download/v6.25.0.1/vltrig-v6.25.0.1-linux-x64.tar.gz">https://github.com/HashVault/vltrig/releases/download/v6.25.0.1/vltrig-v6.25.0.1-linux-x64.tar.gz>

• Windows x64: <https://github.com/HashVault/vltrig/releases/download/v6.25.0.1/vltrig-v6.25.0.1-windows-gcc-x64.zip">https://github.com/HashVault/vltrig/releases/download/v6.25.0.1/vltrig-v6.25.0.1-windows-gcc-x64.zip>

• macOS Intel: <https://github.com/HashVault/vltrig/releases/download/v6.25.0.1/vltrig-v6.25.0.1-macos-x64.tar.gz">https://github.com/HashVault/vltrig/releases/download/v6.25.0.1/vltrig-v6.25.0.1-macos-x64.tar.gz>

• macOS ARM: <https://github.com/HashVault/vltrig/releases/download/v6.25.0.1/vltrig-v6.25.0.1-macos-arm64.tar.gz">https://github.com/HashVault/vltrig/releases/download/v6.25.0.1/vltrig-v6.25.0.1-macos-arm64.tar.gz>

📖 Пожалуйста, внимательно прочитайте README, прежде чем задавать вопросы: <https://github.com/HashVault/vltrig#readme>